Uwierzytelnienie za pomocą SAML¶

Chmura Integrated Computing Standard umożliwia różne sposoby uwierzytelnienia użytkowników panelu www. Poza standardowym logowaniem za pomocą hasła możliwe jest skonfigurowanie zewnętrznego źródła uwierzytelnienia (Identity Provider) za pomocą standardów SAML i OpenID Connect. Aby użyć OpenID Connect należy skontaktować się z dostawcą chmury. Konfiguracja SAML możliwa jest z poziomu użytkownika i opisana jest poniżej.

Potrzebny będzie dostęp do usługi uwierzytelnienia wspierającej standard SAML 2.0. Może to być np. serwer Active Directory (uruchomiony na zasobach organizacji w ICS, on-prem lub jako usługa), serwer Keycloak lub zewnętrzna usługa SaaS.

Protokół uwierzytelnienia nie wymaga bezpośredniej komunikacji między Service Provider (tu: platforma chmury Integrated Computing Standard) a Identity Provider. Integracja odbywa się za pomocą przekierowań HTTP(S). Oznacza to, że Identity Provider musi być dostępny z poziomu przeglądarki internetowej użytkownika korzystającego z panelu www chmury. Typowo przekłada się to na dostęp z otwartego internetu, ale technicznie możliwe jest np. udostępnienie Identity Provider jedynie w sieci wewnętrznej firmy, jeśli administracja chmurą ma odbywać się tylko z tej sieci.

Początkowa konfiguracja SAML po stronie ICS¶

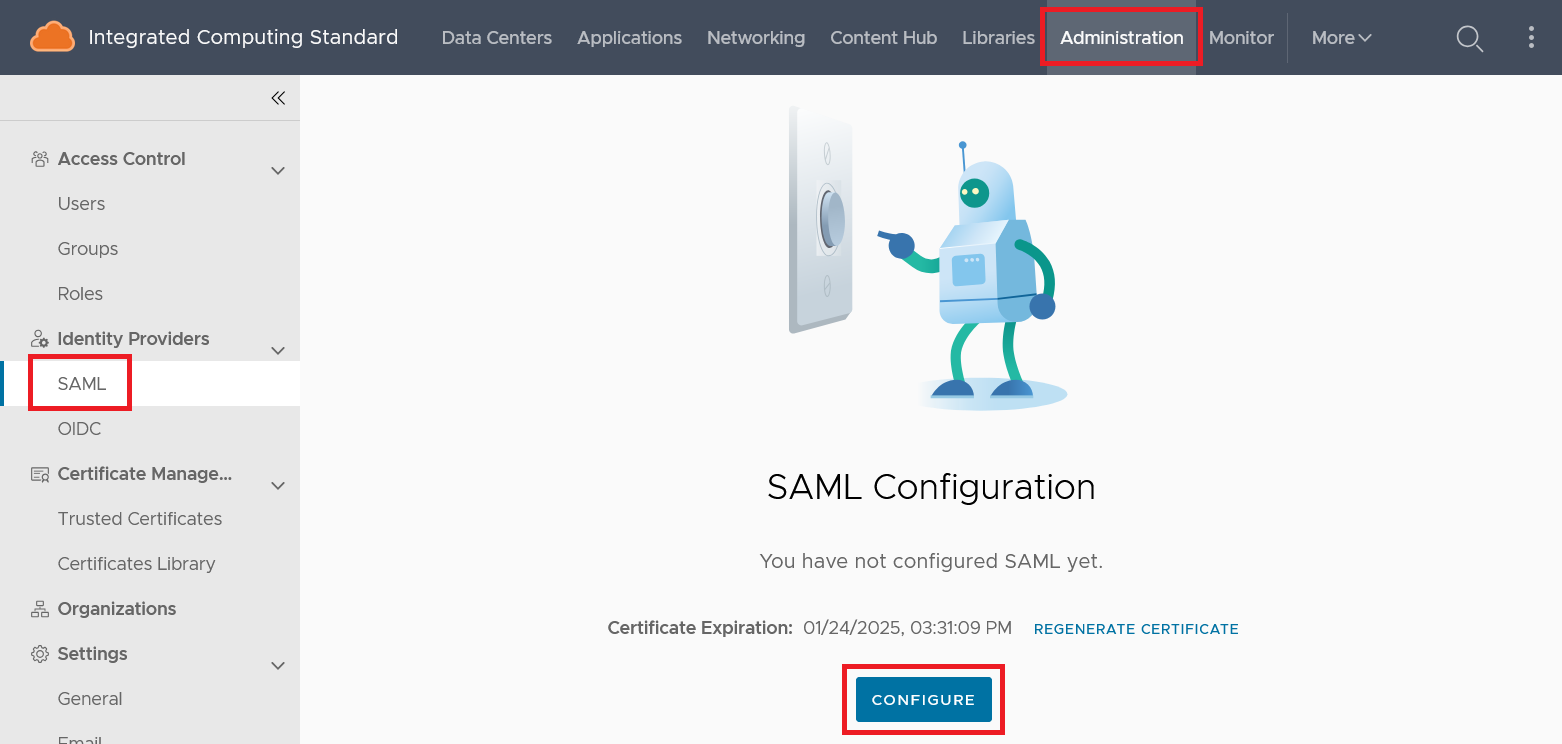

Przechodzimy do części Administration, w bocznym menu wybieramy SAML. Wciskamy Configure.

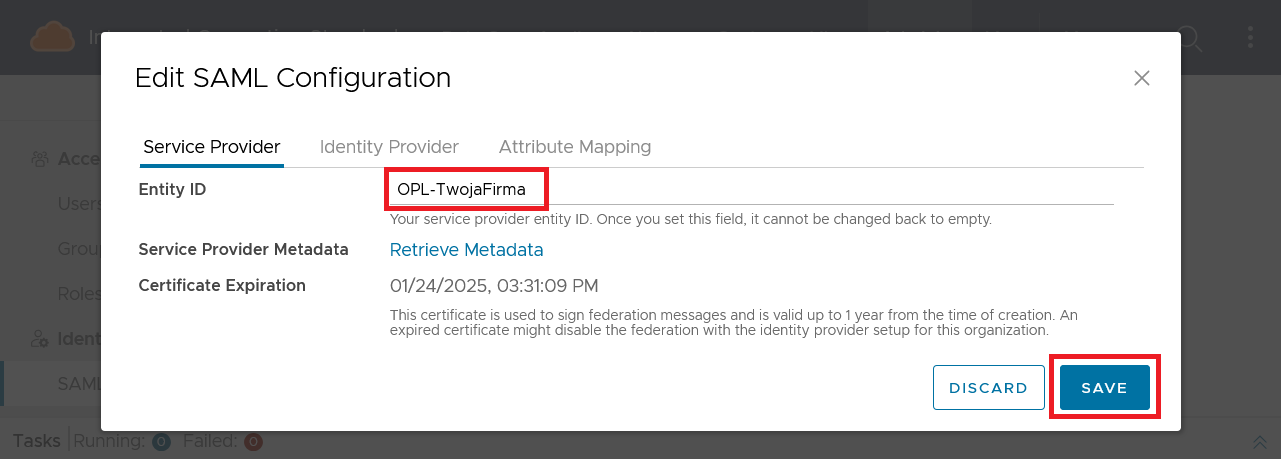

Pojawia się dialog Edit SAML Configuration z otwartą zakładką Service Provider. Wypełniamy pole Entity ID. Ta wartość będzie później używana przez Identyty Provider jako identyfikator naszej organizacji (zasobów na ICS). Różne usługi uwierzytelnienia mogą mieć własne ograniczenia i wymagania na wartość tego pola. W tym kroku jeszcze nie pobieramy metadanych. Wciskamy Save.

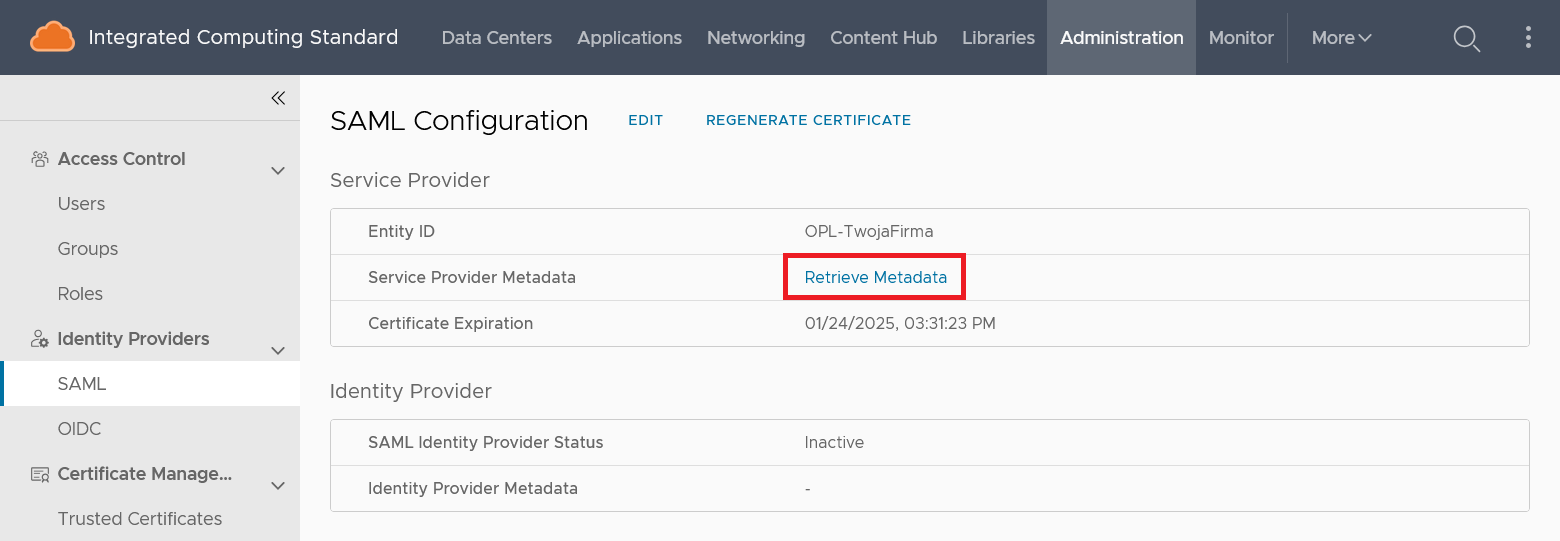

Dopiero po zamknięciu dialogu Edit SAML Configuration wartość Entity ID zostaje zapisana i uwzględniona w metadanych. Teraz wciskamy Retrieve Metadata i pobieramy plik XML.

Konfiguracja SAML po stronie Identity Provider¶

Pobrany plik z metadanymi w formacie XML wykorzystujemy podczas konfiguracji Identity Provider. Definiujemy tam naszą organizację z ICS jako Service Provider. Po wykonaniu tej konfiguracji powinien być dostępny do pobrania plik z metadanymi (Identity Provider Metadata) - należy go pobrać ponieważ będzie potrzebny przy dalszej konfiguracji ICS.

Informacja

Posługujemy się dwoma plikami XML:

Najpierw Service Provider Metadata - pobieramy z ICS, wgrywamy w Identity Provider

Następnie Identity Provider Metadata - pobieramy z Identity Provider, wgrywamy do ICS

Tworzymy również konta użytkowników i ustalamy sposoby uwierzytelnienia (np. hasło, kody OTP, …).

Dokończenie konfiguracji SAML po stronie ICS¶

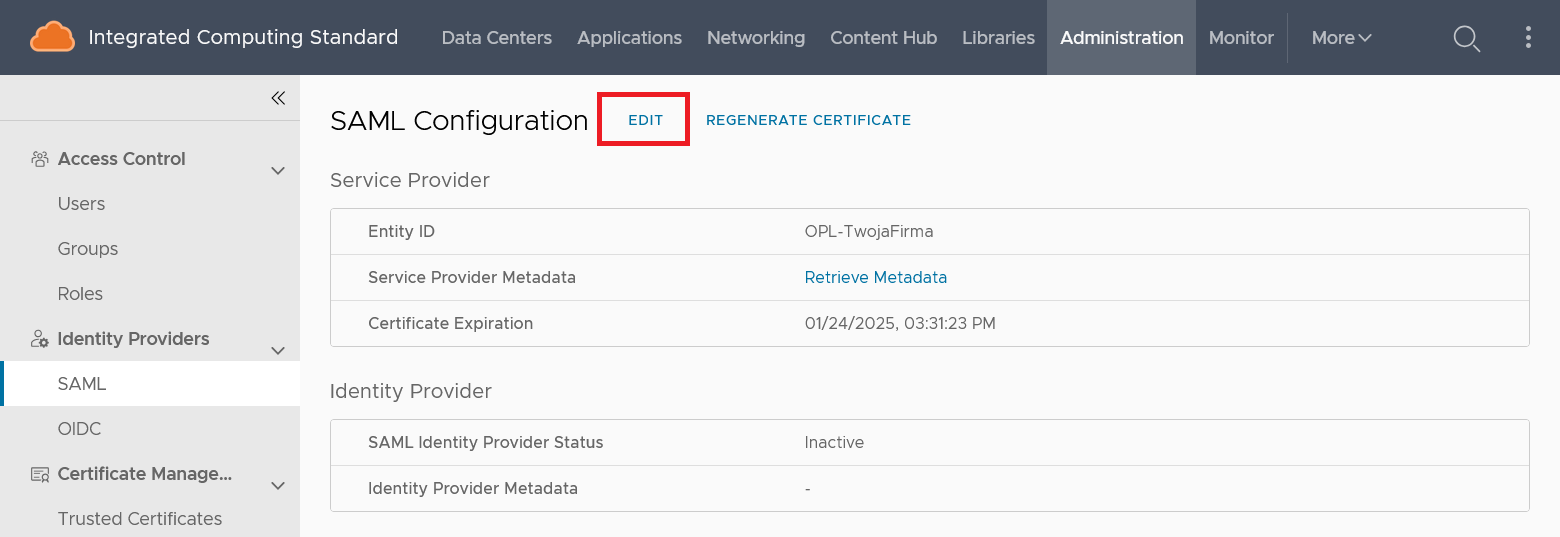

Wracamy do panelu www ICS. Na stronie konfiguracji SAML wciskamy Edit aby powrócić do dialogu Edit SAML Configuration.

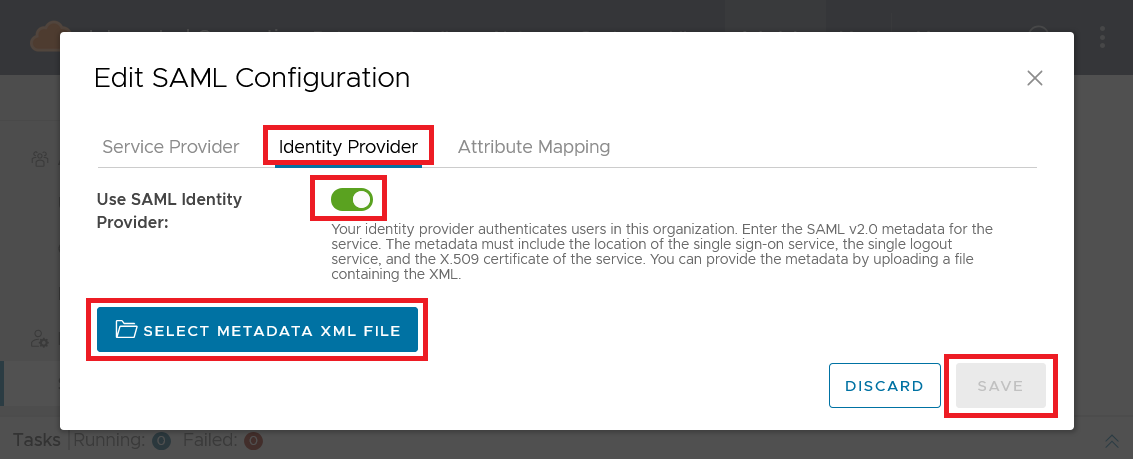

Przechodzimy do zakładki Identity Provider. Zaznaczamy pole Use SAML Identity Provider tak żeby miało kolor zielony. Wgrywamy plik pobrany z Identity Provider przyciskiem Select Metadata XML File (lub Replace Matadata XML File). Wciskamy Save.

Import użytkowników¶

Aby móc zalogować się na dane konto za pomocą SAML należy zdefiniować je po stronie Identity Provider a następnie zaimportować w ICS. Nie jest to dosłownie proces importu, ponieważ ICS i usługa uwierzytelnienia nie komunikują się bezpośrednio. Jest to raczej utworzenie konta w panelu www, które zostanie użyte jeśli dany użytkownik zaloguje się poprzez SAML.

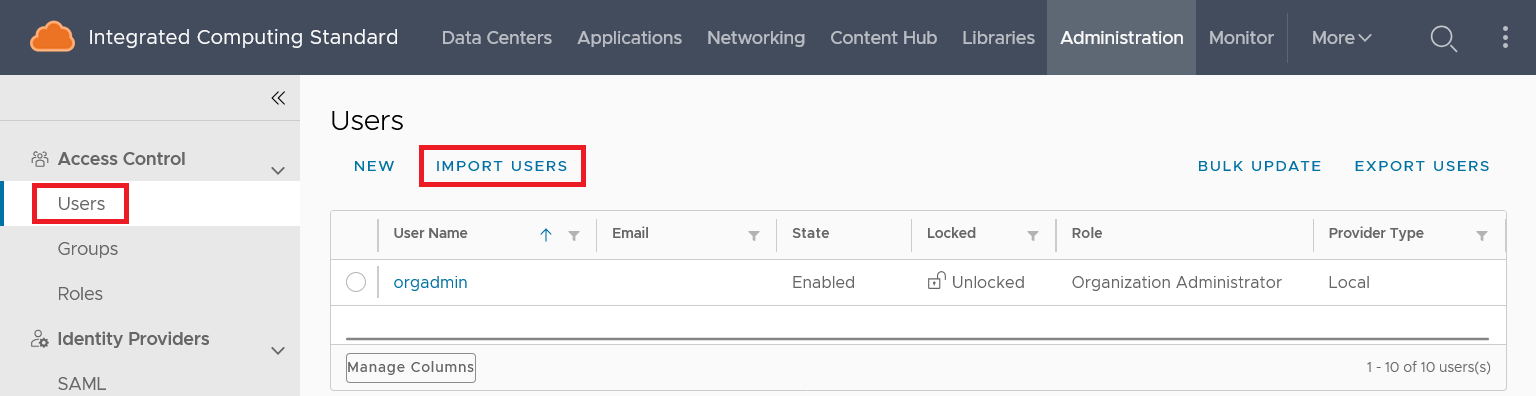

W ramach części Administration przechodzimy do Users. Powinien być widoczny przycisk Import Users. Wciskamy go.

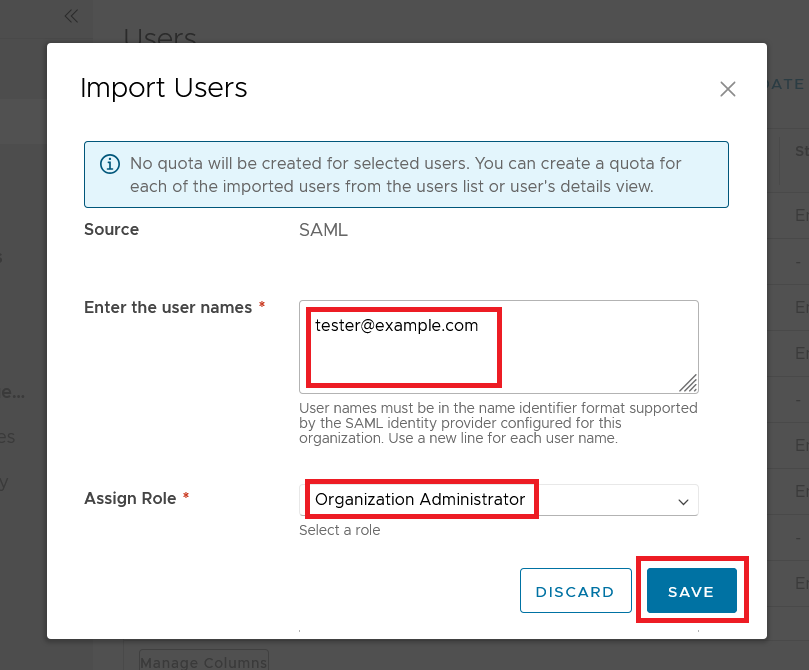

W polu Enter the user names wpisujemy w kolejnych liniach identyfikatory kont użytkowników, które chcemy zaimportować. W polu Assign Role wybieramy rolę, która zostanie przypisana do tych kont. Wciskamy Save.

Informacja

Jakich identyfikatorów użyć w tym kroku? To zależy od konfiguracji Identity Provider. Często spotykanym rozwiązaniem jest używanie w tym celu adresu email, nawet jeżeli w Identity Provider zdefiniowane jest osobne pole username.

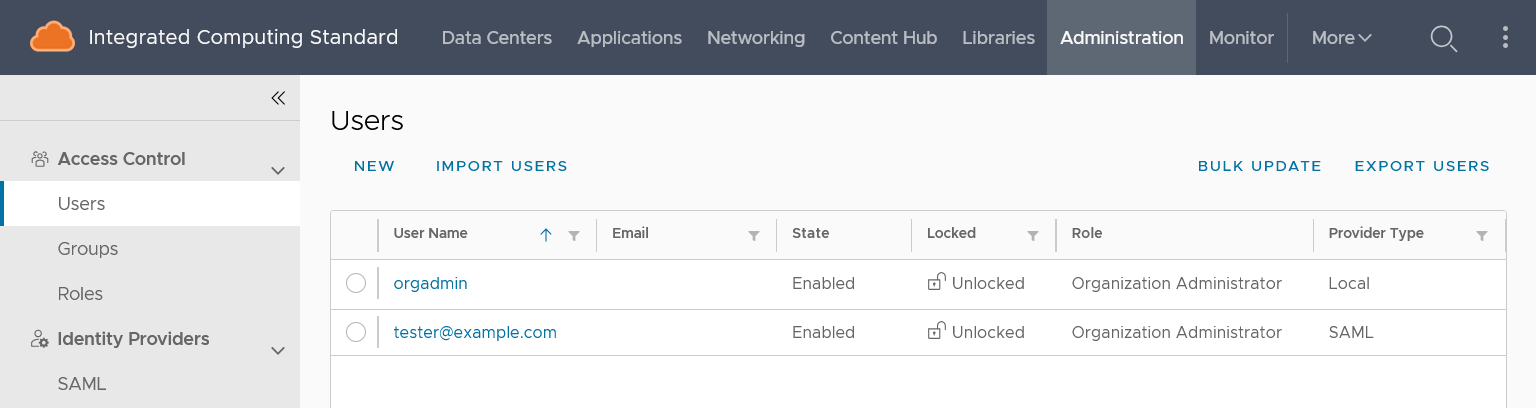

Nowe konto pojawia się na liście użytkowników, z polem Provider Type ustawionym na SAML.

Strona logowania po włączeniu SAML¶

Po włączeniu SAML zmienia się wygląd strony logowania. Zamiast pytania login i hasło widnieje przycisk Sign in with SAML, który przekierowuje na stronę Identity Provider.

Po włączeniu SAML uwierzytelnienie za pomocą hasła do kont zdefiniowanych lokalnie w Integrated Computing Standard nadal jest możliwe. Aby otworzyć standardowy formularz logowania za pomocą hasła należy użyć przycisku Sign in with local account.